Jede Person im Unternehmen, mit Zugriff auf ein IT-System, stellt ein mögliches Sicherheitsrisiko dar. Für einen Zugriff auf ein IT-System benötigt es Systemberechtigungen, die unterschiedlich zu betrachten sind. Dabei werden alle (privilegierten und nicht privilegierten) Systemberechtigungen von IT-Systemen oder Applikationen berücksichtigt, die an das IAM-System angebunden sind. Je höher diese Kritikalität von Systemberechtigungen ist, desto empfindlicher ist es gegenüber Ausfällen oder Störungen und es besteht ein erhöhtes Risiko für Datenverlust bzw. deren Integrität.

Kritikalität im IAM

Bewertung und Handhabung von kritischen Zugriffen

Kritikalität von Systemberechtigung (Risk-Score)

In Abhängigkeit vom Funktionsumfang und den damit verbunden Daten findet eine Einstufung der Systemberechtigung in Hinblick auf deren Kritikalität statt. Die Kritikalität einer Systemberechtigung, auch «Risk-Score» genannt, wird mit einem festen Wert im IAM-System hinterlegt und bildet einen Teil der Grundlage zur Berechnung. Dabei werden Systemberechtigungen mit besonders hohem Funktionsumfang oder mit Zugriff auf schützenswerte Daten – man spricht hier auch von privilegierten Zugriffen – einen hohen Wert zugeordnet.

Funktionstrennung (Segregation of Duties)

Unter dem Begriff Funktionstrennung (SOD) versteht man die organisatorische Trennung von Teilaufgaben in einem Geschäftsprozess, die zueinander im Konflikt stehen. Dies muss bei der Bildung von Geschäftsrollen oder bei anderen Methoden der Berechtigungsvergabe mitberücksichtigt werden. Bei der Ausführung dieser Aufgaben ist darauf zu achten, dass diese nicht dem gleichen Aufgabenträger zugewiesen werden. Ein Beispiel aus dem Finanzsektor ist das 4-Augen Prinzip bei grossen Konto-Transaktionen, um Missbrauch und Fehler vorzubeugen. Es gibt jedoch Schlüsselpersonen im Unternehmen, die eine Ausnahmegenehmigung für SOD-Konflikte erhalten und somit für diese Personen ein höheres Risiko durch das Unternehmen bewusst und kontrolliert eingegangen werden muss. Damit die Kritikalität vollständig bestimmt werden kann, müssen genehmigte Ausnahmegenehmigungen ebenfalls in die Berechnung einer Kritikalität einfliessen.

Risiko-Index erheben

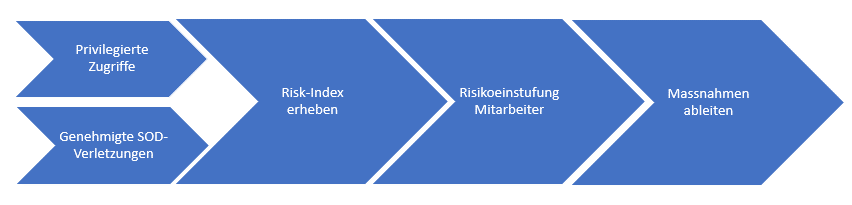

Für die Bestimmung der Kritikalität von Berechtigungen einer Identität werden alle privilegierten Zugriffe (system- und applikationsübergreifend) ermittelt und mit dessen genehmigten SOD-Verletzungen kumuliert. Der berechnete Wert bildet einen «Risiko-Index» pro Identität.

Welches Verfahren (Min, Max, Durchschnitt) bei der Ermittlung zum Einsatz kommt, hängt ganz vom Unternehmen ab. In der Praxis wird häufig nachstehender Ansatz angewendet:

Max(Risk-Score) + genehmigte SOD Verletzung = Risk-Index

Hierbei werden von allen Benutzerkonten (persönliche und unpersönliche) der Identität die zugewiesen Systemberechtigungen ausgewertet und deren maximaler Risk-Score berechnet. Hat die Person zusätzlich noch genehmigte SOD-Verletzungen, dann wird der zuvor berechnete Maximalwert um jede weitere Verletzung erhöht. Es können auch weitere Faktoren in die Berechnung mit einbezogen werden, z.B. ob diese Identität ein externer Mitarbeitender ist oder eine Funktion als Vorgesetzter ausübt.

Risiko-Einstufung pro Identität

Damit die ermittelten Werte ins Verhältnis gesetzt und von den IAM-Prozessen "verwertet" werden können, benötigt es eine Definition, die festlegt, ab wann eine Identität mit der Risikostufe «High» oder «Low» gekennzeichnet wird. Die Einstufung hilft, die relevanten Identitäten und deren Zugriffe im Blick zu behalten. Reports halten Veränderungen in dieser Identitätsmenge transparent und unterstützen adäquate und zeitnahe Reaktionen.

Risiko-Index bewerten und Massnahmen ableiten

Ist die Identitätsmenge evaluiert, dann können die System-Zugriffe dieser Identitäten genauer analysiert werden. Hat nur eine Identität mehrere kritische Systemberechtigungen zugewiesen, kann das ein Indikator sein eine Massnahme einzuleiten. Sind diese Systemberechtigungen kritischen Geschäftsprozessen zugewiesen, die Einfluss auf das Kerngeschäft eines Unternehmens haben, stellt das ein erhöhtes Risiko dar und benötigt Handlungsbedarf. Eine mögliche Massnahme wäre, eine Vertretung dieser Identität mit deren Aufgaben vertraut zu machen. Eine weitere Massnahme könnte sein, das hoch risikobehaftete Systemberechtigungen nur in Verwendung mit einem administrativen Account verwendet werden können, bei dem erhöhte Sicherheitsanforderungen notwendig sind (z.B. 2 Faktor Authentifizierung, stärkeres Passwort, Audit-Log).

Ein weiteres Instrument, um diese Risiken transparent zu halten, ist die Rezertifizierung (zeit- oder eventgesteuerte regelmässige Prüfungen von Berechtigungszuweisungen) von privilegierten Systemberechtigungen. Durchläuft eine Identität einen Abteilungs- und Funktionswechsel, können unter Umständen noch Zugriffe bestehen, die nicht mehr benötigt werden. Diese Situation stellt ebenfalls ein Risiko für das Unternehmen dar und könnte zudem die Werte des Risiko-Index verfälschen.

Rezertifizierungsprozesse sind aufwendig für die Genehmiger, aber die Ausrichtung der Rezertifizierung auf die kritischen Berechtigungszuweisungen und dafür eine häufigere Durchführung derselben führt zu höherer Sicherheit bei reduzierten administrativen Aufwänden. Die Kritikalität in solchen Prozessen zu berücksichtigen, führt zu einer höheren Effizienz und Effektivität.

Compliance-Prozess

Jedes Unternehmen, das sich mit dem Thema Compliance auseinandersetzt und regulatorische Anforderungen in diesem Bereich erfüllen muss, benötigt einen Prozess, der den Ablauf bestimmt. Die einzelnen Bestandteile zeigen einen roten Faden auf, von der Festlegung von privilegierten Zugriffen bis hin zu den abgeleiteten Massnahmen.

Die Qualität einer Risko-Analyse auf dieser Basis steht und fällt natürlich mit den hinterlegten Daten und setzt initial einen gewissen Aufwand voraus. Dafür benötigt es nicht nur Systemkenntnis, welche Systemberechtigungen vorliegen, sondern auch wie diese im Business-Kontext zusammenhängen. So kann ein IAM-Prozess gestaltet und in Workflows abgebildet werden, welcher die Aufmerksamkeit auf die kritischen Berechtigungen und ein wirkungsvolles Instrument für die Compliance schafft.

Sprechen Sie uns an!

Als Business Partner bietet die IPG-Gruppe IAM-Leistungen aus einer Hand und stellt jederzeit eine Sicht aufs Ganze sicher. Wir begleiten Sie bei Ihrem Identity & Access Management Projekt von der ersten Planung, über die Implementierung bis zum Betrieb.